インターネットを介して情報の拡散や商取引ができる時代となるのに伴い、そのデジタルデータが本物であることを証明する方法(デジタルエビデンス)がビジネスの場で求められています。

本コラムでは、2000年の事業立ち上げから長年タイムビジネス事業に関わってきた柴田が、タイムスタンプや電子署名、e-文書法対応をはじめ、デジタル情報の真正性証明の最前線を解説いたします。

前回は「証拠」と「記録」の発達から、記録管理の文化が広がったということをお話ししました。

今回は、記録管理の流れを通して 、アナログ時代・デジタル時代それぞれにおける完全性(Integrity)=「本当」を脅かすリスクとその変化を見てみたいと思います。

デジタル時代の記録の信頼性をどう担保するか

記録の中身とは=証明したい事象(5W1H情報の組合せ)ですが、記録が「正しい」ことの保証には、その「記録管理」の信頼性が担保されることが必要になります。

記録管理の観点での「正しさ」を脅かすリスクとしては、

の2点が存在します。

“いつ”記録されたかを確実にすることで信頼性を担保する

これらのリスクは、『「何が“いつ”記録されたのか」を確実にし、その時点以降で記録になんらかの障害があった場合には異常が検証できる仕組み』によって回避できます。

なぜならば、”いつ” という要素は、地球上で生活するうえで不可逆な、誰もが唯一共有できるコトの尺度だからです。“いつ” という要素をきちんと特定し、証明することができれば、誰もが納得します。

「時計の針は戻らない」ということは全世界共通の認識なのです。

アナログ時代は、紙、印刷物、写真などの物体に事象を物理的に記録することで、情報を目に見える形で過去完了形化し、“いつ”という情報は、記録された媒体の劣化から判断する……といった具合に、“ほどよい加減”での記録によって、“いつ”の改ざんに対するリスク回避をしてきました。

では、痕跡を残さずに変更可能で、“ほどよい加減”での記録が望めないデジタルでは、どのように“いつ”を保証すればよいのでしょうか?

デジタル記録の“いつ”を保証する技術

一方向関数、公開鍵暗号 そしてPKI

デジタルで“いつ”を担保するのかを理解していただくため、“いつ”を担保するための数々の発明についてまず書かせていただきます。

一方向関数・ハッシュ関数

デジタルは、「0」「1」の組み合わせなのでその塊は数学的にいろいろと処理が可能です。

世の中には偉い人がいまして、「0」と「1」の羅列によって記録された元データを、縮小して、唯一性を持たせることを発明したのです。

これは、『ハッシュ関数』といって、検索や高速比較処理をすることを目的に、元データから生成されるコンパクトなビット長データに収める関数になります。この関数は元情報の指紋のようなもので、どんなに大きな情報であってもコンパクトな数列にすることができ、そして生成された数列は、元情報から生成されたものであることを数学的に証明できるのです。

「時計の針は戻らない」と同様に、一方向の関数です。

ちなみに一方向関数は、卵は割るのは簡単だがもとには戻せないというたとえから、マザーグース童話に出てきた卵キャラクター“ハンプティ・ダンプティ”関数と呼ばれています。

上記のハッシュ関数は一方向関数で、生成されるハッシュ値からは元の情報は全く分かりません。

例として、ある文字列をハッシュ関数のsha-256で変換したものを下の【表3-1】に記します。元の文字列がたった1文字違うだけでも、生成されるハッシュ値が全く異なるものになるのがおわかりいただけるかと思います。

原本となるデジタル情報からハッシュ値を生成し、保管してあれば、後々、確認したい情報のハッシュ値と原本のハッシュ値を比較することで、【1】の完全性……有効か、欠損、不整合はないか、改ざんされていないかを確認することが可能なのです。

【表3-1】

| 入力文字列 | SHA-256(32バイト) |

| I have a pen | 2FCF9FE9BA147AB1C36377DE3CC4AC860E9EAB76C8F3922773252BF34D34F4BE |

| I have a pin | 0F4691B1B50477BE56F3DFE4984322803DD49636AE5140FE2D891C9525872BB6 |

| I have a pan | 54C1A05B8D63F4F957454B10293FB2E6B0CDCE220FF46191E260FBBC0E3EA0B3 |

| I have a pineapple | F97DEDAE1909206E5260ECFE859B97B783A2BC5ED628B538268AC2035D5EDA44 |

公開鍵暗号

さらに、世の中にはすごいことを考える人がいて、秘密裡に情報を交換する際の鍵配信という難題を克服した発明があります。

デジタル社会における大発明である、公開鍵暗号方式です。

暗号化して情報を交換しようとすると、どうしても、相手に暗号を解く鍵をどのように配信するか? の問題につきあたります。

鍵自体が秘密なもの、クローズドにしておく必要があるものなので、秘密文書をやりとりするためには、あらかじめ秘密の鍵を相手とやりとりしなくてはならず、そして、鍵がばれた場合はあらためて新しい鍵を配信しなくてはいけません。

直接相手に会わない限り安全な鍵配送は解決不可能だと言われていたため、情報の秘密を守るための鍵の秘密を守らなければならないというジレンマに、ぐるぐる陥ってしまうのです。

そこで考案された画期的な発明が、オープンになっても問題無い鍵と、秘密に持つ鍵の非対称「鍵対」(対になる鍵)です。

その数学的根拠や詳細な歴史についてここで書き記すことはとても難しいので、ご興味のある方は専門書でご確認ください。

ここでは、鍵対の使い方による秘密通信方式の方法を簡単に説明します。

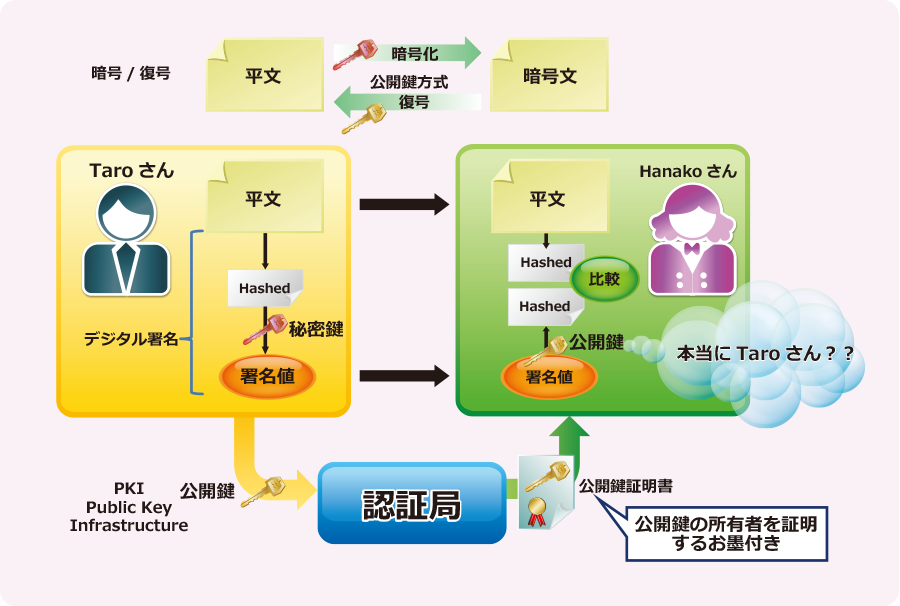

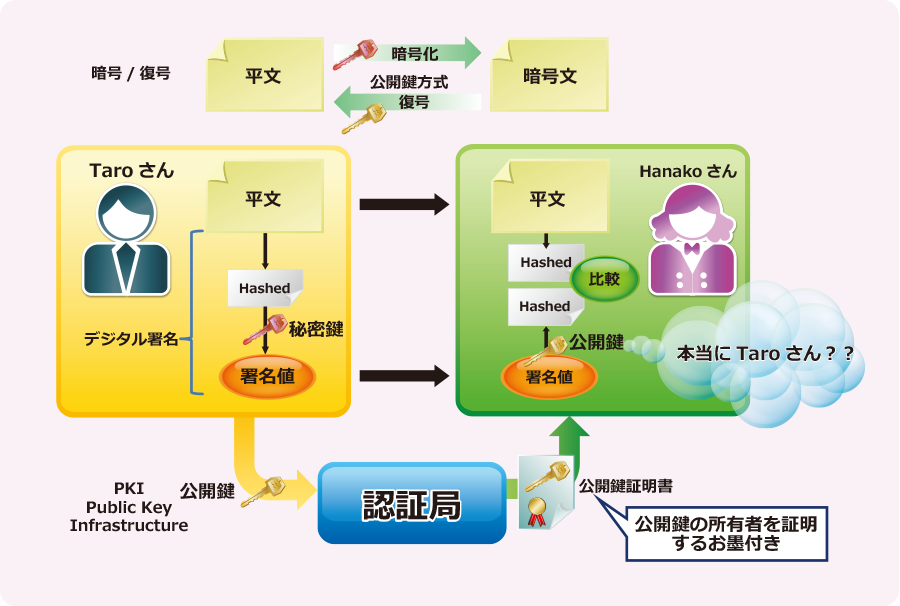

公開鍵と秘密鍵による暗号化、デジタル署名

同時に二つの対となる鍵(秘密鍵Aと公開鍵A’)を生成し、この鍵対で暗号化・復号をします。Aで暗号化した情報はA’でないと復号できない、またその逆に、A’で暗号化した情報はAでないと復号ができません。

どちらか一方を秘匿しておけば、もう一方の鍵がどんなに流通(公開)しても、秘密に情報のやりとりができるという画期的な仕組みです。相手方にはオープンな公開鍵A’を伝えればよいので、面倒な鍵配信問題は発生しないのです。

そしてさらに、通信の単純化と元情報の確からしさを秘密裡に保管するために考えられたのが、元情報のハッシュ値を秘密鍵で暗号化し、コンパクトなデータにするというデジタル署名という方法です。

ここで生成された暗号化情報を署名値と呼びます。秘密鍵を持っている人だけが、この署名値を生成できることが数学的に担保できるのです! 素晴らしい!

ハッシュ関数と公開鍵暗号方式を組み合わせることで、通信で正当性を確保する方法を考案したのです。

PKI(公開鍵暗号基盤)

さらにさらに、「秘密鍵を持っている人は、本当に当人なの??」ということに関しても、人類は素晴らしい証明手法を考えます。

ここで、”信頼“ という新しい要素が加わります。TTPというこの考え方、巷で話題のTPPではありませんよ……。

Trusted Third Party 略してTTPです。信頼のおける第三者機関による鍵対の認証です。

ここでも公開鍵暗号方式の利点が発揮されています。

だれに渡してもかまわない公開鍵A’を信頼のおける第三者に渡して、その対にある秘密鍵Aの持ち主Taroさんの存在を、第三者の秘密鍵Bでデジタル署名してもらいます。そして、その公開鍵A’と署名値と第三者の公開鍵B’を、公開鍵証明書として秘密鍵Aの持ち主Taroさんに提供するのです。

Taroさんは、元データと署名値と公開鍵証明書を、Taroさんからの情報であることを知って欲しいHanakoさんに送付します。Hanakoさんは、元データのハッシュ値Hを演算し、公開鍵証明書から公開鍵B‘で復号された公開鍵A’を引き出し、署名値から公開鍵A’で復号されたハッシュ値H’とを比較することで、元データの完全性と、Taroさんからの情報であるということを確認するのです。

この仕組みを、PKI:Public Key Infrastructure(公開鍵暗号基盤)と呼んでいます。

下の【図3-1】で証明までの流れを追ってみてください。

これで、【2】の否認問題、情報の伝達経路で改ざん・なりすまし・捏造される可能性がないか……は解決ですね。

あれ? 解決には、”いつ“の担保が必要と書きましたね。PKIで【1】【2】ともOKなのでは?

いやいや、そう簡単には行きません。“いつ”を担保する「時」の必要性と、その信頼性を担保するための仕組みについては、次回に……。

※本コラムは、大塚商会様で2016年2月に掲載されたものに加筆・修正し、掲載させていただいています。

※セイコーサイバータイムのサイトにてタイムスタンプ・電子署名などに関するコラムを掲載しています。併せてご利用ください。

1982年 電気通信大学通信工学科を卒業し、株式会社第二精工舎(現セイコーインスツル株式会社)に入社。

2000年にタイムビジネス事業(クロノトラスト)を立ち上げ、2013年にはセイコーソリューションズ株式会社の設立と共に移籍。

タイムビジネス協議会 (2006年発足時より委員、2011年より企画運営部会長)を母体としたトラストサービス推進フォーラムを2018年に立ち上げ、現企画運営部会長。

専門分野は、タイムビジネス(TrustedTime) 論理回路設計・PKI・情報セキュリティ。

■トラストサービス推進フォーラム 企画運営部会長

■タイムビジネス信頼・安心認定制度 認定基準作成委員

■UTCトレーサビリティJIS原案作成委員会(JISX5094)委員

■総務省WRC15宇宙分科会構成員

■総務省トラストサービス検討ワーキンググループ構成員

■令和元年度「電波の日・情報通信月間」関東情報通信協力会長表彰

■『概説e-文書法 / タイムビジネス推進協議会編著』(NTT出版)共著

■『帳簿保存・スキャナ保存』完全ガイド(税務研究会出版)監修

講習実績